تأتي البرامج الضارة بأشكال مُختلفة عديدة. ومن الأمثلة المُثيرة للقلق بشكل خاص التي إنتشرت بكثرة مُؤخرًا هي برمجيات الابتزاز، وهو مُصطلح يُغطي العديد من أنواع برامج الهجوم الإلكتروني.

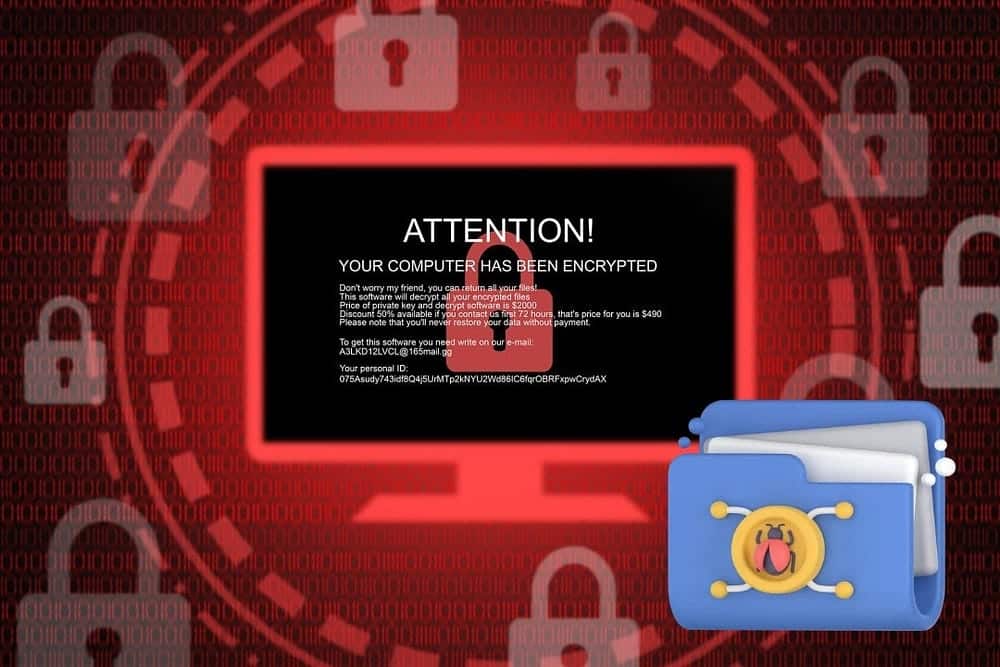

ولكن ربما تكون أكثر دراية ببرامج الفدية. برمجيات الابتزاز وبرامج الفدية مُترابطة ولكنها مُختلفة. ومع ذلك، يجب أن تكون حذرًا من كليهما. برمجيات الابتزاز تقوم على تهديدات تتعلق بالكشف عن معلومات حساسة أو إحداث ضرر إذا لم يُدفع مبلغ مُعين، بينما برامج الفدية تقوم بتشفير الملفات وتطلب فدية لاستعادة الوصول إليها.

إليك ما هي برمجيات الابتزاز، وكيف تختلف عن برامج الفدية، وكيف يُمكنك حماية نفسك منها. تحقق من ما هي برامج الفدية الوهمية وهل يجب أن تقلق بشأنها؟

روابط سريعة

ما هي برمجيات الابتزاز؟

برمجيات الابتزاز هي ببساطة برامج ضارة تستخدم لابتزاز الضحايا. وغالبًا ما تنطوي على سرقة بيانات حساسة تليها نوع من التهديد، وعادةً ما يكون عبارة عن تهديد بالإفراج عن بيانات حساسة مسروقة.

'We have your porn collection': The rise of Extortionware. Ransomware groups are no longer only interested in data – they're scouring through it for leverage. Latest case – an IT Director's porn stash was outed by hackers to pressure his firm into paying https://t.co/mmLT6Flarr

— Joe Tidy BBC News (@joetidy) March 30, 2021

كيف تعمل هذه البرمجيات الضارة؟ لنفترض أنَّ مجرم الإنترنت قام بسرقة معلومات من شركة ثم هدد باستخدامها ضدها إذا لم يحصل على مبلغ معين من المال. قد يكون هذا التهديد إما جعل هذه البيانات عامة أو بيعها لمُنافس. يُمكن للمنافس أن يفعل الكثير بتفاصيل الملكية الفكرية الجديدة أو بقائمة العملاء. يتعين على الشركة بعد ذلك تحديد ما إذا كانت الرسوم المطلوبة تفوق تكلفة مشاركة البيانات الخاصة.

إحدى التكاليف المُحتملة هي ثقة العملاء. إذا تم الكشف عن التفاصيل الشخصية، فقد يتساءل الأشخاص عما إذا كانت بياناتهم آمنة في أيدي تلك الشركة. وقد يشعرون أيضًا بالمرارة لأنَّ الشركة فتحت أمامهم المجال للتعرض للهجمات الإلكترونية مثل التصيد الاحتيالي بسبب ضعف الأمان.

ملاحظة: برمجيات الابتزاز هي برنامج ضار يُستخدم لابتزاز الضحايا؛ إنه ليس فعل الابتزاز نفسه.

تنطبق نفس القضايا على الأشخاص العاديين أيضًا. يمكن استخدام المعلومات الشخصية المسروقة للابتزاز؛ يمكن أن تنتهي عمليات الاحتيال بالاحتيال بالابتزاز (أكثر!) عندما يدرك الضحية أخيرًا ما يحدث.

أمثلة على برمجيات الابتزاز

برمجيات الابتزاز ليست معروفةً مثل برامج الفدية، لكن برامج الفدية يُمكن أن تندرج أحيانًا تحت هذا المصطلح الشامل. وكذلك الابتزاز الجنسي، أي استخدام الصور ومقاطع الفيديو والرسائل غير الآمنة للعمل لزيادة السيطرة. يُمكن أن يكون هذا نقدًا أو مواد أكثر إباحية.

يعد Doxing (يُطلق عليه أيضًا “doxxing”) مثالاً جيدًا للابتزاز الإلكتروني. يتضمن نشر معلومات خاصة وغزو خصوصية الأشخاص. يُمكن أيضًا تصنيف البرمجيات المُستخدمة في هجمات الحرمان من الخدمة الموزعة (DDoS) على أنها برمجيات ابتزاز، مما يؤدي إلى إيقاف تشغيل موقع الويب أو الخدمة حتى يتم تلبية مُتطلبات الفدية أو الطلب.

إذن، أين ربما رأيت برمجيات ابتزاز قيد الاستخدام؟ ربما كانت الحالة الأكثر شهرة هي تسريب المعلومات من Ashley Madison، وهي خدمة مواعدة عبر الإنترنت تُسهل في الغالب بدء العلاقات. في عام 2015، تعرض موقع الويب لاختراق هائل للبيانات، حيث قام المُتسلل بسرقة المعلومات الشخصية لمُستخدمي المنصة. أصدر المُتسلل البيانات المسروقة في شريحتين، بما في ذلك الأسماء وعناوين البريد الإلكتروني والمعلومات المصرفية والمزيد، مما أدى إلى ارتفاع هائل في الابتزاز عبر الإنترنت ضد مستخدمي Ashley Madison السابقين. تم تسريب بيانات أكثر من 32 مليون مستخدم، مما أثار ضجة كبيرة واهتمامًا إعلاميًا واسعًا بسبب طبيعة الموقع وحساسية البيانات المُسربة.

ومع ذلك، وفقًا لـ Gizmodo، لا يزال Ashley Madison يعمل — وهو الآن خلية تنتظر ضحية ابتزاز جنسي أخرى. لقد أدى هذا إلى ظهور سلسلة من أفضل المسلسلات على Netflix: Ashley Madison و Lies و Scandal.

مُقارنة بين برمجيات الابتزاز وبرامج الفدية: الاختلافات والتشابهات

نعم، برمجيات الابتزاز وبرامج الفدية مُختلفة، لكن الاثنين لديهما بعض التشابهات.

التشابه الرئيسي هو أنَّ كلاهما يستخدمان لاستغلال شكل من أشكال السيطرة على الضحايا. بهذه الطريقة، يُمكن اعتبار أي برنامج ضار يستخدم كبرنامج فدية برنامج ابتزاز، لأنه يؤدي إلى التهديد والمُطالبة. مع برامج الفدية، يُمكن أن يكون الطلب أي شيء (على الرغم من أنه غالبًا ما يكون ماليًا ويتم دفعه غالبًا من خلال عملة مُشفرة غير قابلة للتتبع)، لكن التهديد ينطوي عمومًا على عدم الوصول إلى الأنظمة مرة أخرى.

يُمكن الجمع بين الثنائي أيضًا — كما هو الحال في برامج الفدية المزدوجة، التي تسرق البيانات وتشفير النظام ولكنها بعد ذلك تُقدم مطلبين: أحدهما لفتح قفل البيانات والآخر عدم نشرها علنًا.

وهذا هو الفرق الحقيقي: تتضمن برامج الفدية عمومًا قفل النظام، مما يجعله غير قابل للقراءة بدون مفتاح فك التشفير الصحيح. من ناحية أخرى، لا تعني برمجيات الابتزاز بالضرورة تشفير البيانات. بل تعني أنه يُمكن للمتسللين استخدام أي بيانات مسروقة.

على سبيل المثال، لا يعتبر الابتزاز الجنسي برنامج فدية، على الرغم من وجود فدية مُتضمنة. إنه برنامج ابتزاز لأن الجاني يريد شيئًا أكثر من الضحية ويستخدم مواد غير مُناسبة لإكراهه أكثر. تحقق من لماذا تُعتبر برامج الفدية بمثابة تهديد كبير للجامعات؟

كيفية حماية نفسك من برمجيات الابتزاز

لحسن الحظ، يُمكن للعديد من الطرق التي قد تستخدمها لمكافحة برامج الفدية أن تحميك أيضًا من برمجيات الابتزاز من خلال اتباع بعض تدابير الأمان الأساسية.

من المُفيد دائمًا التحقق من قوة كلمات السر الخاصة بك، ولكن يجب عليك أيضًا التأكد من أنَّ الخدمات تُخزن تفاصيل تسجيل الدخول بشكل آمن. من المرجح أن تكون الشركات مستهدفة ببرمجيات الابتزاز أكثر من الأفراد.

ومع ذلك، يجب أن تظل حذرًا من تقنيات التصيد والطرق المُماثلة التي تنتشر بها البرامج الضارة. وبالمثل، يمكنك حماية بياناتك أثناء النقل باستخدام VPN والحفاظ على أمان الكمبيوتر الشخصي أو الكمبيوتر المحمول أو الأجهزة الأخرى باستخدام مجموعة أمان قوية مع جدار حماية.

في النهاية، عليك أن لا تثق في مواقع الويب التي تُقدم لها بياناتك الشخصية. يمكن أن تحدث الخطوات الصغيرة فرقًا كبيرًا، مثل التحقق من وجود بروتوكول HTTPS في شريط العناوين، والبحث عن الموثوقية قبل إنشاء الحسابات، والبحث عن تسريبات البيانات التاريخية.

إذا لم تتمكن من الوثوق بموقع ويب ما فيما يتعلق ببياناتك الشخصية، فلا تفعل ذلك. يُمكنك الإطلاع الآن على لا تُقدم معلوماتك الحقيقية والشخصية إلى هذا النوع من مواقع الويب.